攻擊的常見目標

-

數據竊取:如用戶資料、信用卡信息、企業機密等。

-

服務中斷:使目標服務無法正常運行,影響其商業或服務。

-

權限提升:獲得系統更高級的操作權限。

-

數據篡改:更改網站的內容或數據。

常見的 Web 攻擊種類

SQL 注入(SQL Injection)

-

目的:竊取或更改數據庫中的數據。

-

手法:在 Web 應用的輸入框中輸入惡意 SQL 語句,例如登入要輸入帳號密碼的地方。

-

範例

'OR 1=1 --

跨站腳本攻擊(XSS)

-

目的:竊取用戶 Cookie、權限或者其他敏感資訊。

-

手法:插入惡意的 JavaScript 代碼。

-

範例

<script>alert(1);</script>

跨站請求偽造(CSRF)

-

目的:在用戶不知情的情況下,以其身份進行操作。

-

手法:誘導用戶訪問一個包含惡意請求的

網頁。

-

範例

<script src="惡意連結">

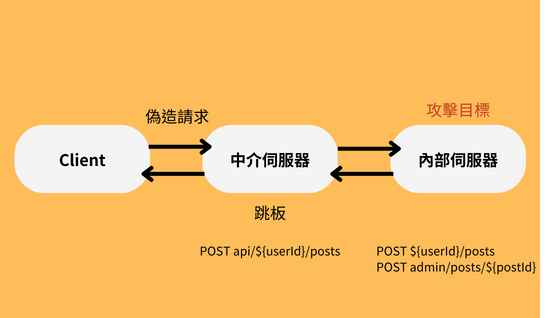

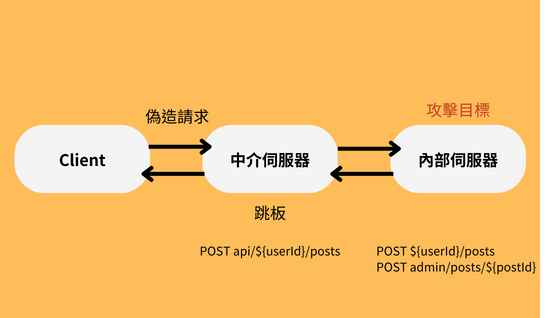

服務器端請求偽造(SSRF)

-

目的:訪問或攻擊內網資源。

-

手法:利用服務器進行非法的內部請求。

-

範例

文件上傳漏洞

-

目的:上傳惡意文件以執行惡意代碼。

-

手法:利用文件上傳功能的安全缺陷。

命令注入(Command Injection)

-

目的:執行非法系統命令。

-

手法:通過輸入欄位輸入惡意命令。

- 注入類似 Linux 指令等等的。

防禦措施

-

輸入驗證:驗證所有用戶輸入。

-

輸出編碼:避免數據被錯誤解釋。

-

權限管理:確保最小權限原則(Principle of Least Privilege)。

-

安全配置:保持系統和軟體更新。

參考資料

https://ithelp.ithome.com.tw/articles/10251769

https://medium.com/程式猿吃香蕉/網站安全-伺服器請求偽造-ssrf-攻擊-項莊舞劍-意在沛公-7a5524926362